Als Technologieführer arbeiten wir kontinuierlich daran sicherzustellen, dass Produkte von HID die neuesten Technologien und Industriestandards nutzen, um unseren Kunden ein Höchstmaß an Sicherheit, Produktivität und Schutz für ihre Mitarbeiter zu bieten. Die geschäftliche Herausforderung, einen angriffssicheren Zugang zu zahllosen Unternehmensressourcen bereitzustellen, bedeutet in Verbindung mit immer ausgeklügelteren Angriffen, dass Unternehmen auf dem neuesten Stand sein müssen, indem sie die sichersten Authentifizierungslösungen auf dem Markt nutzen.

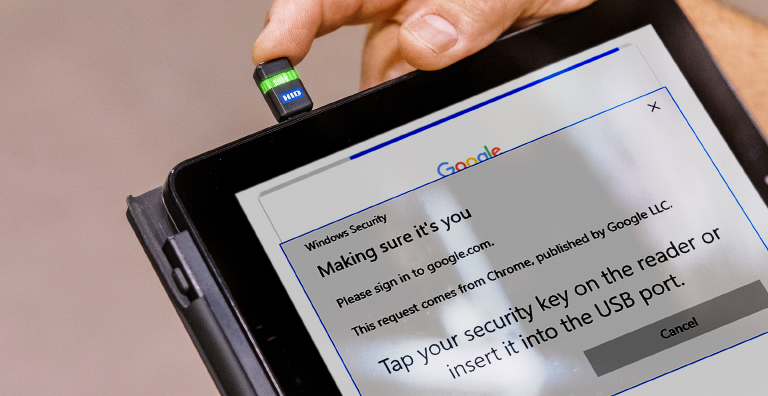

Im Bereich der Authentifizierung lag der Schwerpunkt in den letzten Jahren auf der FIDO2 -Technologie, die einen Weg zur passwortlosen Authentifizierung für den sicheren Zugang zu Online-Diensten in mobilen und Desktop-Umgebungen bietet, indem sie sicherere Alternativen zu herkömmlichen Authentifizierungsmethoden wie Benutzername und Passwort verwendet.

HID teilt die Vision der FIDO-Allianz einer passwortlosen Zukunft und hat daran gearbeitet, eine breite Palette von FIDO2-fähigen und zertifizierten Lösungen anzubieten, die skalierbar sind und die Bedürfnisse, Anwendungsfälle und Compliance-Anforderungen von Organisationen in verschiedenen vertikalen Märkten unterstützen.

Wir haben an der letzten FIDO Alliance Authenticate Conference teilgenommen, einer Veranstaltung, die sich mit dem Wer, Was, Warum und Wie der Benutzerauthentifizierung beschäftigt. Während der Konferenz hatten unsere Experten die Ehre, ihr Wissen und ihre Branchenkenntnisse zu allen Fragen der Authentifizierung in informativen Breakout-Sessions zu teilen, welche die Bedeutung folgender Aspekte hervorhoben:

Formulierung einer umfassenden Sicherheitsstrategie

Auf der Konferenz sprach unser Solution Architect Eric Williams über die wichtigsten Punkte, die bei der Entwicklung einer umfassenden Sicherheitsstrategie zu beachten sind, die sowohl den physischen als auch den logischen Zugang sichert, und darüber, wie wichtig es ist, die richtige Balance zwischen hoher Sicherheit und hoher Benutzerfreundlichkeit zu finden, damit die Strategie auch angenommen wird. Eric ging auf die Nuancen zwischen den verschiedenen Anforderungen (Branche, Gesetzgebung, Benutzerfreundlichkeit) ein, die Unternehmen erfüllen müssen, die eine höhere Sicherheit durch starke Authentifizierung anstreben, und erörterte, welche Technologien am besten geeignet sind, um deren individuellen Anwendungsfällen gerecht zu werden. Sehen Sie sich dazu nachstehende Aufzeichnung an.

Datenrechtsverletzungen entlang der Lieferkette minimieren

In einem Webinar für die Konferenz betonte Yves Massard, Product Marketing Director bei HID, einen wichtigen Punkt und erläuterte, wie sich Kunden entlang der Lieferkette vor Datenrechtsverletzungen schützen können. Wir werden zwar oft beraten, wie wir unsere eigenen Unternehmenssysteme und -netzwerke schützen können, es ist aber wichtig zu verstehen, wie leicht sich ein Angriff von einem Unternehmen auf unzählige andere Unternehmen und deren Kunden ausbreiten kann. In seinem Vortrag ging Yves auf die Maßnahmen ein, die Sie ergreifen können, um Angriffe entlang der Lieferkette abzuschwächen:

- Katalogisierung sämtlicher Aktivitäten entlang der Lieferkette und potenzieller Bedrohungen

- Erlangung der Sicherheitsreife der Lieferkette

- Implementierung von Zero-Trust-Strategien

- Implementierung eines angemessenen Konfigurations- und Änderungsmanagements, einschließlich Überwachung und Schwachstellenmanagement

- Prüfung der physischen Sicherheit

Sehen Sie sich dazu nachstehende Aufzeichnung an.

HID möchte die Sicherheit für Unternehmen vereinfachen und einen "One-Stop-Shop" für die Authentifizierung von Mitarbeitern anbieten, welcher die höchsten am Markt verfügbaren Standards nutzt. Wir bieten skalierbare, zukunftssichere und interoperable Lösungen an, wie:

- Smartcards und Sicherheitsschlüssel, die verschiedene Protokolle wie FIDO2, PKI/PIV, OATH, Seos, etc. verwenden, um eine sichere PC- und Windows-Anmeldung, VPN-Zugang, E-Mail- und Dokumentenverschlüsselung bereitzustellen sowie physischen und logischen Zugang in einer konvergenten Lösung ermöglichen

- Authentifizierungssoftware und zertifikatsbasierte Software zum Berechtigungsmanagement , die dieselben Protokolle verwenden und nahtlosen Zugriff auf eine Vielzahl von Firmennetzwerken, Anwendungen und Daten ermöglichen

Sie möchten mehr erfahren? Entdecken Sie FIDO2-fähige Produkte und ergänzende mehrstufige Authentifizierungslösungen von HID, oder lesen Sie mehr zum Thema Der Weg zur passwortlosen Sicherheit und Zero Trust.

Maria MacRitchie leitet weltweit das Produktmarketing für die IAM-Lösung Workforce Authentication. Sie verfügt über mehr als 15 Jahre Erfahrung im Bereich B2B- und B2C-Produkte, Dienstleistungen und Marketingkommunikation in der IT- und Telekommunikationsbranche. Maria ist seit sieben Jahren für HID tätig und bekleidet im Bereich Kommunikation unterschiedliche Funktionen in den Teams Professional Services, PACS Cloud Services und Produktmarketing